Test zu DROP: System Breach – Stellt euch vor, ihr könntet hacken, ohne eine einzige Zeile zu programmieren

Hacks, Hacks.

DROP: System Breach ist mir beim letzten Steam Next Fest aufgefallen, als eine Demo des Spiels online gestellt wurde und übrigens noch immer verfügbar ist. Immer wenn es ums Hacken oder Programmieren geht, bin ich gerne dabei, ohne dass ich abseits von marginalen BASIC-Kenntnissen das Geringste davon verstehen würde. Umso besser also, dass man für DROP keine einzige Zeile programmieren und nicht einmal Befehle anklicken muss.

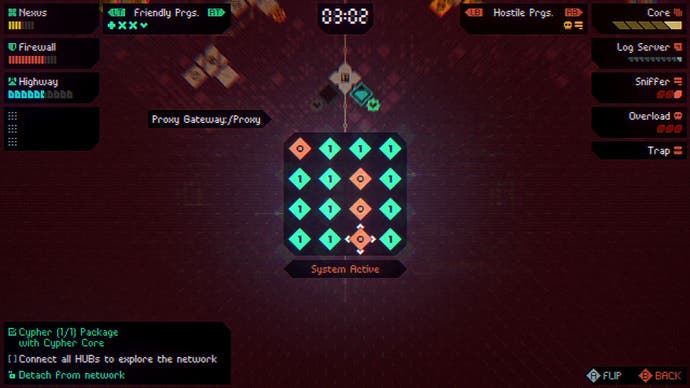

Etherfield Studio hat nämlich einen cleveren Weg gefunden, das Programmieren so zu abstrahieren, dass es als flottes Puzzle funktioniert. Denn wenn man hier durch die Knotenpunkte eines Netzwerks navigiert, sind sie immer nur einen Tastendruck voneinander entfernt. So tippt man sich wie auf einem großen Spinnennetz durch das Raster und aktiviert einen Knoten, um dessen Funktion aufzurufen.

Immerhin hat jeder davon eine eigene Funktion. In dem einen stecken Daten, die man herunterladen kann, andere beherbergen Blockaden, die man deaktivieren muss, und wieder andere sind Zugänge zu den Arbeitsplätzen der Firma, in die man eindringt. Auf denen soll man zum Beispiel Daten einschleusen oder stehlen. Es ist immer nur ein Klick – der Trick ist, innerhalb weniger Minuten den gesuchten Rechner oder Datenstock zu finden und nicht dabei nicht aus dem System geworfen zu werden.

Denn das Netzwerk vermerkt jede Aktion in einem Logbuch und attackiert die Firewall des Eindringlings, weshalb man so ganz nebenbei auch noch die Log-Einträge regelmäßig löschen sowie die Firewall reparieren muss. Erschwerend kommen zufällig aktivierte Programme hinzu, mit denen sich das Netzwerk aktiv wehrt. Sie greifen ebenfalls die Firewall an, stören die Verbindung oder behindern auf andere Art das gleichförmige Abarbeiten der geforderten Aufgaben. Die sollte man deshalb schnellstmöglich deaktivieren.

Mit anderen Worten: Es immer darum, das primäre Ziel im Auge zu behalten, während man ständig neue Knoten aktivieren und sich um andere unvorhersehbare Vorkommnisse kümmern muss. Überlegtes Priorisieren und Reagieren unter ständigem Zeitdruck – das ist DROP.

Gut, dass man viele dieser Aktionen automatisieren kann. Das sollte man mit dem Wiederherstellen der Firewall ebenso tun wie mit dem Löschen der Log-Einträge und die dafür notwendigen Programme bringt man mit oder findet weitere beim Aufdecken des Netzwerks. Jeder Auftrag führt ja in ein neues Netzwerk, das man zunächst Knoten für Knoten aufdeckt. Man muss sich stets schnell orientieren, um möglichst ungestört voranzukommen, zumal man irgendwann auf den Schwarm trifft: eine geheimnisvolle Gruppe, deren Netzwerke sich stärker zur Wehr setzen als andere…

Leider hat man auf den Verlauf dieser Geschichte keinen Eindruck. Ich finde das deshalb schade, weil man ständig E-Mails und Aufträge von einer überschaubaren Gruppe verschiedener Personen erhält, die ständig dieselben Organisationen zum Ziel haben oder gar der gegenseitigen Sabotage dienen – das spielt aber praktisch keine Rolle. Weder beeinflusst man durch Loyalität das Ansehen bei bestimmten Auftraggebern, noch verschiebt man durch die Wahl der Missionen irgendwelche Machtverhältnisse. Man arbeitet einfach ein Netzwerk nach dem anderen ab.

Nicht einmal die ausgeschriebene Bezahlung unterscheidet sich. Über anspruchsvollere Aufträge und höhere Gewinne hätte ich mich jedenfalls gefreut. Immerhin findet man in jedem Netzwerk optionale Datenpakete sowie ausgeschriebene Sekundärziele (etwa nicht entdeckt zu werden), deren Erreichen zusätzliches Geld in die Kasse spült. Man kann aber nicht in Datenbanken schnüffeln, um vielleicht zusätzliche Informationen einzuholen und diese gar teuer zu verkaufen.

So bleibt DROP unterm Strich eine Idee zu oberflächlich. Denn obwohl man einige Prozesse automatisieren kann, steht nicht das Verwalten von „oben“, sondern das möglichst flinke Reagieren auf neue Ereignisse im Vordergrund – was unter anderem deshalb ermüdend ist, weil das schnelle Hoppeln über die Knoten auf Dauer nicht nur unübersichtlich, sondern auch umständlich ist.

Es gibt zwar Tastenkürzel, mit denen man sofort die zufällig auftauchenden Abwehrprogramme, die eigene Firewall sowie andere Punkte erreicht. Dass man meist nur über direkt miteinander verbundene Knoten springen muss und nie das ganze Netzwerk im Blick hat, ist auf Dauer aber ein wenig anstrengend. Die Maus steht dafür übrigens nicht zur Verfügung, sondern ausschließlich digitale Tastatur- und Gamepad-Eingaben.

Mir hat es trotzdem immer Spaß gemacht! Zum einen mag ich die an frühe Computer erinnernde Ästhetik und zum anderen wird das Hacken von relaxten Synthie-Beats aus der gedachten Feder von Gergely Buttinger begleitet, die mich im besten Sinne an eine verträumte Version der Musik von nervous_testpilot (Frozen Synapse, Fights in Tight Spaces) erinnern.

Hauptsächlich ist es aber das coole Konzept, das mich immer wieder zum Steam Deck greifen ließ. Die Art und Weise, mit der man hier mehrere Vorgänge im Kopf haben sollte, um stets den Überblick zu behalten und unvorhergesehene Ereignisse korrekt zu priorisieren, sorgt für ein ebenso ungewöhnliches wie unterhaltsames Puzzlen.

Abgesehen davon kauft man mit dem erhaltenen Geld Hard- und Softwareupgrades, mit denen man zum Beispiel die Geschwindigkeit verschiedener Programme erhöht oder dafür sorgt, dass gesuchte Zielknoten markiert werden. So passt man seinen virtuellen Computer dem bevorzugten Vorgehen an und ist stets motiviert, die Sekundärziele zu erreichen, sowie möglichst viele der gewinnbringenden Daten herunterzuladen.

Test zu DROP: System Breach – Fazit

Obwohl es also nicht der ganz große Hacking-Simulator wurde, ist das Spionieren und Sabotieren fremder Netzwerke immer unterhaltsam und aufgrund des Zeitdrucks meist spannend. Konzentriert muss man verschiedene Vorgänge verwalten, um rechtzeitig zum Ziel zu gelangen und gefährliche Gegenmaßnahmen abzuwehren. Das geht auf Dauer zwar recht einförmig vonstatten, zumal man keinen Einfluss auf die Handlung nimmt. Dafür fängt die clevere Übertragung des Hackens in eine stilvolle Mischung aus Geschicklichkeit und Prozessverwaltung das Thema überzeugend ein.

DROP: System Breach – Wertung: 7/10

Pro und Contra

Pros:

- Gleichzeitiges Verwalten verschiedener Prozesse kann sehr motivierend sein

- Freies Erweitern von Hard- und Software

- Cleveres Übertragen von „Programmierarbeit“ in leicht zu beherrschendes Spielkonzept

- Einfache, aber stilvolle audiovisuelle Gestaltung

- Interessanter Plot mit mehreren beteiligten Fraktionen…

Contras:

- … auf den man praktisch keinen Einfluss nehmen kann

- In größeren Netzwerken umständliches Navigieren zwischen Knotenpunkten

- Starker Fokus auf schnellem Reagieren statt cleverem Verwalten